中新金盾软防服务系统软件版-万达云网络科技有限公司

高防

服务器租用就找万达云网络科技有限公司www.wandayun.cc

中新金盾抗拒绝服务系统软件版

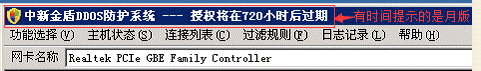

中新金盾抗拒绝服务系统软件版分月版和无限版零售价格

月版-200元/套-使用时间720小时即30天

无限版-500元/套-使用时间无限永久

两个版本防护能力相同功能上没有区别只是使用时间的区别。全能通用可以防护网站游戏等各种业务类型的主机也可以同时防护有多种业务的服务器及主机

中新金盾只能处理服务器实际带宽以内的DDOS流量以及完全防御CC。服务器本地带宽有多大就处理多大的流量攻击,流量的防护能力由服务器的带宽大小决定。注:服务器能远程连接进行操作

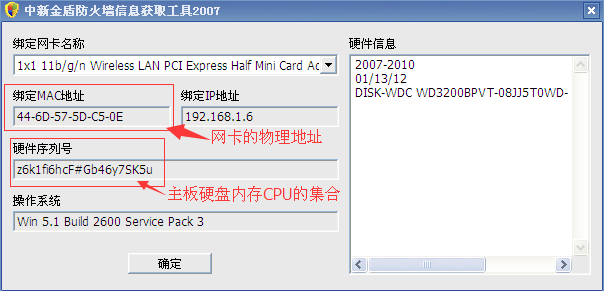

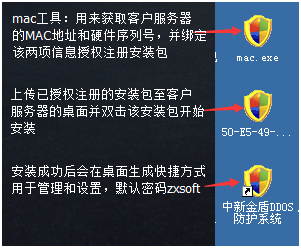

包安装和设置,安装和设置全程大约20分钟,安装过程中服务器会瞬断1至5秒,建议在方便重启服务器时安装。24H在线免费售后维护和技术支持。

双网卡无限版-800元/套-使用时间无限永久,该版本可以同时绑定和防护两个网卡,适合在用两个网卡的服务器。防护能力和绑定模式同上。

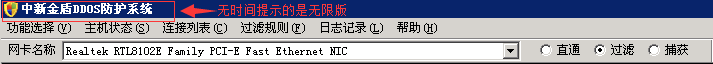

绑定服务器的MAC和硬件信息(MAC即网卡的物理地址/硬件信息即主板硬盘内存CPU集合)

安装后不能更换服务器,不能变更绑定的MAC和硬件信息/注:IP不限制可以随意变更

做系统后可以免费重装

月版重装条件:不能更换服务器安装,不能变更网卡MAC信息、不能变更硬件信息(例如:主板、硬盘、内存、cpu等);

无限版重装条件:不能更换服务器,网卡MAC地址和硬件序列号其中一项需一直保持不变。

自助订购地址mall.cnzxsoft.com

欲购买或者预存10套及以上的请联系QQ902875有优惠

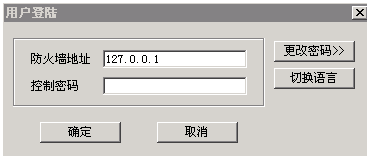

安装后会在桌面形成快捷方式,运行后登陆管理。登录页面如下图所示:

(1)系统地址

地址为 127.0.0.1 此地址为抗拒绝服务系统默认地址,不可更改。

(2) 控制密码

初始密码 zxsoft

(3) 更改密码

(4) 切换语言

用于设置中英文管理状态的切换,中文状态下选择切换语言后便可登陆英文管理界面

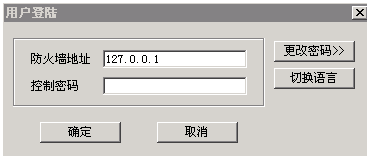

登录后界面如下

(5) 功能选择

主要是防御参数设置相关选项,配置导出和导入等。

图片

(6) 主机状态

主要包括对主机防御状态控制选项。

转到状态监控,选中某个 IP,然后点击主机状态可以对此 IP 进行控制,同选中某 IP 点击邮件菜单相

同,如下图: 图片

? 禁止主机:禁止此 IP 对外通信。

? 忽略主机:忽略对此 IP 的防御,此时 IP 处于透明状态。

? 网络参数:点击设置对应 IP 的网关,MAC 等网络参数。

? 插件开启:共有四种插件,选中后会强制某 IP 开启此插件,再次点击可以取消插件。

(7) 连接列表

主要是查看主机连接状态,屏蔽列表,黑名单等。连接列表

显示当前防御网卡的连接信息,如下图: 图片

? 本地地址:本地网卡地址和端口。

? 远端地址:目的 IP 地址和端口。

? 端口连接数:此端口连接的数量。

? 合计连接数:显示此端口总连接数。

屏蔽列表

屏蔽列表显示目前被屏蔽的主机地址,包括本地地址,远端地址,屏蔽时间和屏蔽原因,在屏蔽条

目上点击右键可以重置某条屏蔽,如下图: 图片

设置黑名单点击设置黑名单后,出现选择文件对话框,选择相应文件即可,如下图: 图片

文件问 txt 格式,书写格式为:

IPsocks+http+agent+suspect

导入后可在黑名单列表中查看相应地址,如下图:

图片

点击清除黑名单后,可以清除所有黑名单。

导出列表

可针对“连接列表”中当前的连接出刊导出操作,导出的内容以“txt”文件命名。

屏蔽操作

对当前的连接列表,可快速进行规则设定。目前支持屏蔽单一 IP、屏蔽 C 类网段及自定义屏蔽。

(8) 过滤规则

主要是对规则进行设置。过滤规则

中新金盾规则页面,提供了丰富通用的规则设置接口,功能强大可对包内容

及 TCP 各种标志位实现过滤,且设置简单方便。添加规则

规则设置中添加规则,可针对指定远程客户端的行为过滤。包括对报文长度、协议等来匹配,规

则新建时默认的策略匹配行为为“过滤”。

图片

1)规则序号

一组控制规则顺序的 ID 号

2)规则描述

描述规则的用途及作用

3)规则目标

默认为全部地址;如需要指定源地址,可选择指定 IP 段或者指定网络地址。

4)报文长度

可对指定5)模式匹配

指定规则匹配包含的关键字。

6)匹配行为

目前规则匹配行为有:过滤、丢弃、放行及屏蔽。

过滤:默认策略,对指定数据做过滤操作。

丢弃:直接对指定报文做丢弃操作。

放行:不对数据进行过滤,而是直接放行。

屏蔽:如有客户端触发此策略后,则直接屏蔽该客户端。

记录:对匹配数据进行记录,记录的相应信息存放“日志记录”中。

7)协议

对针对应用协议做相应匹配。的数据包长度进行过滤。

(9) 日志记录

主要对日志记录进行操作。日志记录

此页面显示被防护的 IP 的相应状态。

图片

1) 清除日志

可对当前事件里日志,进行清除并重新记录。

2)导出日志

对当前事件中的日志导出,导出的格式目前仅支持文本文件。

(10) 帮助

查看软件相关信息。

(11) 网卡名称

选择主机防御网卡。

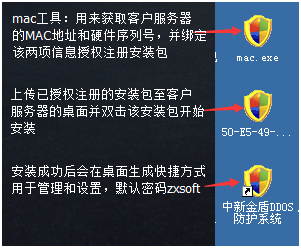

(12) 直通、过滤、捕获

直通为透明模式,选中此模式,软件不进行任何防御。过滤为默认模式,此模式为防御模式。捕获

为捕获数据包模式,选中此模式开始即捕获数据包,直至取消此选项,捕获即停止,捕获的数据包存放

在 C 盘根目录下,文件名问网卡名称,后缀名为 dmp。

功能选择

图片

关于

关于页面是登录系统后的默认页面,显示了最新消息及公司动态,页面如下图所示:

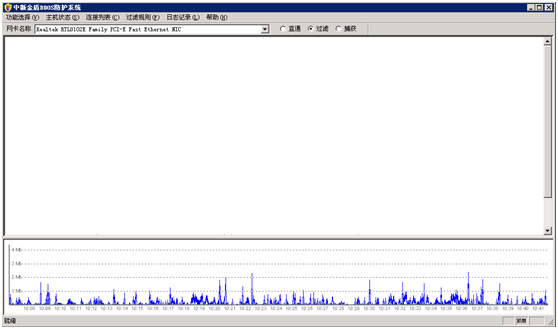

状态监控

状态监控页面显示了当前系统下的主机的基本状态,包括主机、带宽、攻击频率、连接、

状态等。页面如下图所示:

图片

显示内容描述如下:

(1) 主机

显示当前主机的 IP 地址。

(2) 带宽

显示该主机的入口和出口带宽占用,[ ]内表示过滤后流量,以 Mbps 为单位。

(3) 攻击频率

显示该主机受到攻击的频率,目前主要统计为 SYN 报文频率,ACK 报文频率,UDP 报文频率,

ICMP 报文频率,NonIP 攻击频率,FRG 报文频率,NewTCP 连接,NewUDP 连接。

(4) 连接

显示 TCP 和 UDP 连接数,其中 TCP 连接数中/前面的数值表示入连接,后面的数据表示出连接,

UDP 连接表示的为总连接。

(5) 状态

表示该主机当前所处的防护模式,[Normal]为默认防护状态。

连接列表

连接监控页面显示了外部网络与受系统保护的主机之间建立的连接的细节。页面如下

图所示: 图片

(1) 本地地址

显示了此连接的本地地址及被访问端口;

(2) 远端地址

显示了建立此数据连接的远端主机的地址及端口;

(3) 端口连接数

显示了此远端主机对本地主机的服务端口数据请求建立的连接数量;

(4) 合计连接数

显示了此远端主机对本地主机的服务端口数据请求建立的全部连接数量。

规则设置

规则设置页面可用于用户定义规则。页面如下图所示:

图片

1) 协议:

显示此规则匹配的协议类型,如上图为 TCP 协议。

2) 地址:

显示此规则涉及到得远端地址范围,后面括号内为执行动作,如此条规则为 Forbid,即屏蔽。

3) 描述:

手动填写关于此规则的简单描述。

4) 匹配:

显示此条规则的匹配次数。

添加规则

在空白处点击右键,选择添加规则,出现规则配置界面,如下图: 图片

1)规则序号:

指定规则序号,默认为-1,即此规则需要排列在现有规则后面。

2)规则描述:

手动添加对此条规则的描述。

3)规则目标

选择此规则针对的目标主机,类型有全部地址,指定域名,指定 IP 段,指定网络地址。下方有

两个选项为发送和接受,发送是指此规则检查匹配受保护服务器向外发送的数据,接受即此服务器

收到的地址。

4)报文长度

设置匹配报文数据部分长度,可选项有><=三个选项。

5)模式匹配

设置匹配报文具体内容,支持头部匹配和数据部分匹配,可以直接填写数值或者用转义符\x 转

换成 16 进制进行填写。下方有两个选项,顺序匹配的意思是模式匹配中的内容需要按照顺序连续

出现,否则只要报文中包含即可,忽略大小写是指忽略填写内容的大小写。

6)匹配行为

当规则匹配时,执行的动作,共有四种,默认为过滤,即不执行任何动作;丢弃是指丢弃匹配

的报文;放行是指对匹配的报文不做任何防御,透明传输;屏蔽是指对匹配的报文中的源 IP 进行屏

蔽。后面选项同时还记录表示此规则行为会记录到日志,不选则不记录。

7)协议选择

界面右侧共有 4 种常见协议供选择,即 IP、TCP、UDP、ICMP,others 种还可以选择其他协议。

日志记录

日志记录中记录了主机防御状态等信息,如下图:

图片

系统规则

默认自带一些常见攻击防御,包括关闭 135-445 等常见攻击端口,禁止 ping 等,如下图:

图片

其中 MIR 表示传奇游戏相关防御,moyu 表示对魔域游戏的防御,porxy 相关是指屏蔽代理访问。勾

选相应规则,点击确定即开启。

防护参数设置

该页面,提供了系统通用参数的设置接口,用户可方便的配置系统的通用防

护行为。页面如下图所示:

图片

系统防护设置

1)报文紧急状态

当设备每秒收到的报文超过此值时(默认为 1500000),设备将进入严格过滤状态,此时只放行

已经信任的 IP。

2)简单过滤流量限制

限制一些简单攻击数据包的流量,目前支持检查数据部分都相同和源目地址相同的数据包,默

认为 10Mbps。

3)忽略主机流量限制

当在设备上忽略 IP 流量检查时,此处可以限制此类 IP 的流量,默认为 10Mbps。

4)屏蔽持续时间

屏蔽列表中的屏蔽时间,默认为 10000 秒。

? TCP 防护设置

1)连接数量保护

当外网机器 A 与设备下主机 B 的 tcp 连接数量每秒超过此设置值后(默认为 300),会屏蔽 A对 B 的访问,屏蔽时间为系统防护参数中的屏蔽持续时间设置的值,默认为 10000 秒。

2)连接频率保护

当外网机器 A 与设备下主机 B 的访问次数每 16 秒数量超过此设置值后(默认为 300),会屏蔽

A 对 B 的访问,屏蔽时间为系统防护参数中的屏蔽持续时间设置的值,默认为 10000 秒。

3)连接空闲超时

已经建立的连接在设置时间内没有任何数据交互(默认为 300 秒),则重置该连接。

? 黑名单策略

用来启用黑名单策略,将 SOCKS 代理服务器、HTTP 代理服务器、攻击型傀儡机和可疑客户机全

部选中后表示开启黑名单策略,黑名单中设置的地址将会生效,黑名单后续会详细描述。

? 攻击检测

1)SYN Flood 保护触发

当主机 IP 收到 SYN 报文数量,每秒超过次数设置值时(此处设置为 10000),此墙下主机进入

SYN Flood 防御模式。

防御模式在攻击量小于设置值一段时间后自动释放。

2)SYN Flood 紧急触发

当主机 IP 收到 SYN 报文数量,每秒超过次数设置值时(此处设置为 500000),此墙下主机进入

严格 SYN Flood 防御模式。

防御模式在攻击量小于设置值一段时间后自动释放。

3)SYN Flood 单机屏蔽

当外网主机 A 对墙下主机 B 发送 SYN 报文数量每秒超多设置值时(此处为 10000),则会屏蔽 A

对 B 的访问,屏蔽时间为系统防护参数中的屏蔽持续时间设置的值,默认为 10000 秒。

4)ACK 保护触发

当墙下主机每秒收到的 ACK 或者 RST 报文超过设置值(此处为 10000),此墙下主机进入 ACKFlood 或者 RST Flood 防御模式,此时丢弃所有针对此 IP 的 ACK 数据包。

防御模式在攻击量小于设置值一段时间后自动释放。

5)UDP 保护触发

当主机每秒收到的 UDP 报文超过设置值(此处为 1000),此墙下主机进入 UDP Flood 防御模式,

此时丢弃所有针对此 IP 的 UDP 数据包。

防御模式在攻击量小于设置值一段时间后自动释放。

6)ICMP 保护触发

当主机每秒收到的 ICMP 报文超过设置值(此处为 100),此墙下主机进入 ICMPFlood 防御模式,

此时丢弃所有针对此 IP 的 ICMP 数据包。

防御模式在攻击量小于设置值一段时间后自动释放。

7)碎片保护触发

当主机每秒收到的Fragment碎片报文超过设置值(此处为100),此墙下主机进入FragmentFlood

防御模式,此时丢弃所有针对此 IP 的 Fragment 数据包。

防御模式在攻击量小于设置值一段时间后自动释放。

8)RawIP 保护触发

当墙下主机每秒收到不常用 IP 协议族其他协议数据报文超过设置值(此处为 10000),此墙下

主机进入 NonIP Flood 防御模式,此时丢弃所有针对此 IP 的 NonIP 数据包。

防御模式在攻击量小于设置值一段时间后自动释放。

? UDP 保护设置

1)请求连接超时

设备收到某地址的 UDP 请求报文后,在大于此值时间(默认为8S)内没有收到后续报文,则

丢弃此请求。

2)建立连接超时

已经建立的连接在设置时间(默认为 300S)内没有任何数据交互,则断开此连接。

附加控制参数

附加控制参数共有三个选项,如下图:

图片

1)Misc.CustomData

对应 TCP 端口防护中的 Misc 插件,填写数据格式为服务器回复数据:客户端回应的正则表达式,

最多写 8 组,中间用空格分开,Misc 插件使用 10-17 来调用 8 组数据,主要用户 TCP 建立连接后,

服务器先发送数据,然后客户端再发送数据的情况。比如服务器回复数据部分为 00 01 12 31 然后客

户端发送数据部分开始两个字节为 16 03,则书写格式为 00011231: ^\x16\x03 如下图:

图片

2)WEB.Special

有些访问无法通过 TCP 端口保护中的 WEB 插件防御检验,有需要放行时,再次填写此访问的

特征,例如如果放行百度蜘蛛的访问,则填写 Baiduspider,如下图:

图片

3)WEB.AuthorizePage

有些网站防御需要用到验证码,此处填写验证服务器的地址。

TCP端口保护

端口保护设置页面提供了针对每个端口的独立设置参数,用户可根据某种端口的服务类型更改相应

的处理策略。页面如下图所示: 图片

(1) 端口保护列表

1. 端口/结束端口

显示设置防护的端口范围,默认针对“0-65535”端口进行防护。

2. 攻击检测

显示设置端口的连接攻击检测频率数值,max 表示无限大。

3. 连接限制

显示设置端口的连接数量限制数值,max 表示无限大。

4. 检测权重

显示设置端口的踢出/探测权重的数值。

5. 防护模块

显示设置端口启用的防护模块类型,default 为默认防护。

6. 附加模式

显示设置端口启用的防护标志有哪些,默认仅启用“超时连接”模式。

(2) 添加端口防护相关参数

1. 开放端口范围

用于设置指定端口,可以是一个端口也可以是一个端口范围。

2. 攻击频率检测

用于自动启用 TCP 防护插件。设置该参数后,当主机与该端口范围的 TCP 连接频率超过设置数值,

该主机将自动进入 TCP 防护模式,设置的插件将被启用,当连接频率小于该数值后一段时间,该主机将

自动取消 TCP 防护模式。

注:在主机设置页面手工设置 TCP 防护不会自动取消。

3. 连接数量限制

限制每个客户端允许与主机建立的连接数量,超出设置数量该连接被屏蔽。一般来说,Web 服务应

将此数值保持为空即为不限制,而其它对连接数量依赖较小的服务可设置合适的数值来避免主机在单一

客户上耗费过多资源。

4. 踢出/探测权重

限制每个客户端允许与主机建立空连接的数量,超出设置限制该连接被屏蔽。建议设置值 20/10。

5. 协议类型选择

用于设置指定协议类型,可设定接收或拒绝某端口的访问协议。如对于某些需要拒绝 HTTP 协议的

端口(如受代理攻击的某些游戏),则应该在协议类型里选择 HTTP,然后不选择“接受协议”,则该端口

将拒绝 HTTP 协议的访问,相反如果选择了“接受协议”则表示接收 HTTP 协议。安装目录中的 protocols.txt

文件记录了相关协议,默认给出 8 种协议,如下图: 图片

书写格式利用正则表达式定义协议特征,此数据为建立 TCP 三次握手后,由客户端首先发送的数据

特征,可以手工添加,添加后重启软防,添加的协议会出现在协议类型选择中。

6. 防护模式

(1) 超时连接

设置超时连接标志后,此端口建立的连接如果持续一段时间保持空闲,则该连接将被重置以释放资

源。此种策略对于某些应用可能造成连接数据中断的情况,此时应把相应端口设为禁止屏蔽。

(2) 延时提交

设置此选项的端口,系统将无限缓存该连接,除非客户端有数据发送,或者该连接被重置。

(3) 超出屏蔽

设置超出屏蔽后,客户端在此端口进行的访问如果如果连接数大于连接限制设置的数值,则此客户

端将被加入黑名单而屏蔽。

(4) 关联信任

有些游戏使用登录器进行登录,打开登陆器后,登陆器会自动加载一个 web 页面,利用登陆器这个

机制可以设置游戏端口的关联信任防御,此防御需要向加载页面中添加代码,具体操作需要技术人员参

与配合。

(5) 接受协议

可用于设置各端口指定接受的协议类型。

7. 防护模块插件

TCP 端口防护模块是针对特殊应用而开发的防护手段,主要包含三种:

(1) 动态验证(WEB Service Protection)

动态验证策略是中新金盾独有的、适用于 Web 服务的一种防护策略,是针对目前愈演

愈烈的 CC-HTTP Proxy 类攻击而开发的。应用此种策略的端口,系统将对进入的 HTTP 请求进行验证操作,

确保该请求来自正常的客户浏览行为,而非正常的访问行为(如通过代理进行攻击等)将被加入黑名单

进行屏蔽;动态验证模块,只对设置了 WebCC 保护模式的主机采用该验证策略,没有设置该保护模式

的主机不受影响。

中新金盾使用 WEB Plugin 来对 HTTP 类攻击进行防御。当客户端访问服务器时,WEB

Plugin 会返回脚本让客户端进行计算,然后客户端返回计算结果,如果结果正确,则通过插件验证,将

该客户端列入正常的用户列表,如果结果错误,则屏蔽此客户端 IP,攻击器无法解析脚本,无法完成验

证码的计算。

网站TCP一般是80端口或者自定义端口

防御模块中选择 WEB 防御插件,参数一共有 5 个每个参数的意义如下:

1) 简单防护: 1 10 10(或 257 10 10) 普通验证模式,脚本直接跳转

2) 增强防护: 2 10 10(或 258 10 10 ) 加密复杂脚本跳转

3) 严格防护: 3 10 10 1 30(或 259 10 10 1 30)需要用户手动点击继续执行跳转

第一个参数: 1|2|3(257|258|259)为阶梯型验证,数值越大防御越严格;

1|2 采用直接跳转模式验证,3 采用手动点击验证;

对应的屏蔽原因为: 检测代码 00010016;(出现此屏蔽原因,可将第一个参数调小)

第二个参数:对同一个页面的请求次数,如果超过次设置值,则该客户端将被屏蔽。一般建议设置值为 10-30;

对应的屏蔽原因为: 检测代码 00010017;(出现此屏蔽原因,可将第二个参数调大或取消)

第三个参数:监测服务器回应,若超过次数值没有 304 Not Modified,则执行一次异常。 一般建议设置值为 10-30;

对应的屏蔽原因为: 检测代码 00010018;(出现此屏蔽原因,可将第三个参数调大或取消)

第四个参数:当第一个参数设置 3 或 259 时使用,打开网页时会有点击提示, 0 显示 "点击继续访

问",1 显示 "click tocontinue"

第五个参数:验证通过后,连接多少次(包括 HTTP 请求数据或 TCP 建立的连接数)以后,执行重新验

证。 一般建议值为 30-50;

第四五个参数只搭配第一个参数为 3|259

游戏的TCP端口一般包含登陆端口角色端口游戏端口数据端口

防御模块中选择GAME防御插件,参数一共有4个每个参数的意义如下:

1) 简单防护: 5 10 500 100

2) 增强防护: 5 10 1000 300

3) 其他防护: 10 20 1000 300

参数说明

参数 1 :客户端连接次数 (屏蔽代码 00020014)

参数 2 :客户端发送的报文数 (屏蔽代码 00020015)

参数 3 :客户端发送的字节数 (屏蔽代码 00020016)

参数 4 :服务端回应的字节数

这4个参数相互关联,达到前面三个参数任意一个值时如果返回的值小于第四个参数,判定异常。

(3) Misc 插件防御

Misc 插件主要用于防护游戏,Misc 插件可以自定义回复数据,分为两种情况,第一种为默认:0-ftp,

1-smtp,2-pop3。第二种是自定义:10-17,是 8 组自定义回复策略,用于建立连接后服务器首先发送固

定数据给客户端,然后客户端回复固定数据,需要在附加控制参数里,设置 misc.customdata,格式是:

服务器回复数据:客户端回应的正则表达式,主要是用于游戏连接时,服务器先回复固定数据,然后客户

端发送的第一个包的数据相同,可以设置最多 8 组,设置如下:

图片

参数中的 10 代表 Misc Custom 中的第一组数据,如下图所示:

图片

此时代表建立连接后服务器先发送固定数据,为 00011231,然后客户端回应数据的开始两个字节为

1603。如果建立三次握手后,不符合设置数据格式,将被屏蔽。

模块插件参数

填写插件相关参数,具体参数及意义以上已经介绍,这里不再介绍。

(4) TCP 防护插件开启方法

共有两种方法,第一种为自动开启,即主机 IP 的每秒新建 TCP 连接数超过连接攻击检测设置数值时,

插件会自动开启,另一种是手动强制开启,即在状态监控页面,选中相应 IP,然后点击右键,可以强制

开启或关闭相应插件。

UDP端口保护

图片

(1) 端口保护列表

1. 端口起始/终止

显示设置防护的端口范围,默认针对“0-65535”端口进行防护。

2. 攻击检测

显示设置端口的连接攻击检测数值,max 表示无限大。

3. 报文限制

显示设置端口的报文频率限制数值,max 表示无限大。

4. 防护模块

显示设置端口启用的防护模块类型,default 为默认防护。

5. 附加模式

显示设置端口启用的防护标志有哪些,默认仅启用“开放端口”模式。

(2) 添加端口防护相关参数

添加 UDP 端口保护中的各项参数除了防护模式外,其他含义同“TCP 端口保护”设置页面。

1. 防护模式

a 开放端口

指设备会允许此端口的连接,如果没有选,设备就拦截外网进来的连接此端口的数据。

b 同步连接

选中后,此端口(或范围)先得有 TCP 连接才会接受 UDP 连接,否则拦截 UDP 的数据包。

c 延时提交

此选项主要用于防护 DNS-flood,即丢弃 client 发过来的第一次 DNS 请求,这个和 TCP 延时提交的

意思不一样。

d 验证 TTL

检测 UDP 包中的 TTL 值是否不一样(对 udp 数据的 ip 头部 ttl 进行统计,如果某个数值的 ttl 频率过

高会进行屏蔽,可在一定程度上防御 udp 类攻击)的。

2. 协议类型选择

此处添加方式和 TCP 一样,只不过开头是 UDP,且此处选择即接受协议,与 TCP 的协议控制有所差

别。

3. 防护模块插件&防护插件参数

UDP 插件由于不常使用,此处不再进行介绍。

导入配置

此选项用户导入之前备份的软件配置,点击后出现文件选择框,选择相应文件导入即可,如下图: 图片

导出配置

此选项用户备份软件配置信息,如下图,自定义文件名后可保存到指定位置。

图片

报警设置

图片

报警触发条件有两种,一种是流量大小触发,如上图填写 1,则流量达到 1M 时即报警,同时可以

选择流量方向,方向分为 in、out、in+out。第二种报警触发为连接报警,如上图配置为 1,则连接大于

1 时即报警,连接又分为 TCP 和 UDP 的进方向、出方向、双向和新建连接。

铃声报警可以选择音频文件,当有报警时会自动播放。

邮件报警可以向指定邮箱发送告警邮件,SMTP 服务器填写发送邮箱的 SMTP 地址,如上图填写地

址为 qq 邮箱 smtp 地址。发送邮件地址为发送邮件使用的邮箱地址,接受邮件地址为接受邮箱地址,验

证用户名为 qq 邮箱登陆的用户名和密码,告警邮件示例如下:

图片